حملات فرماندهی و کنترل چیست؟

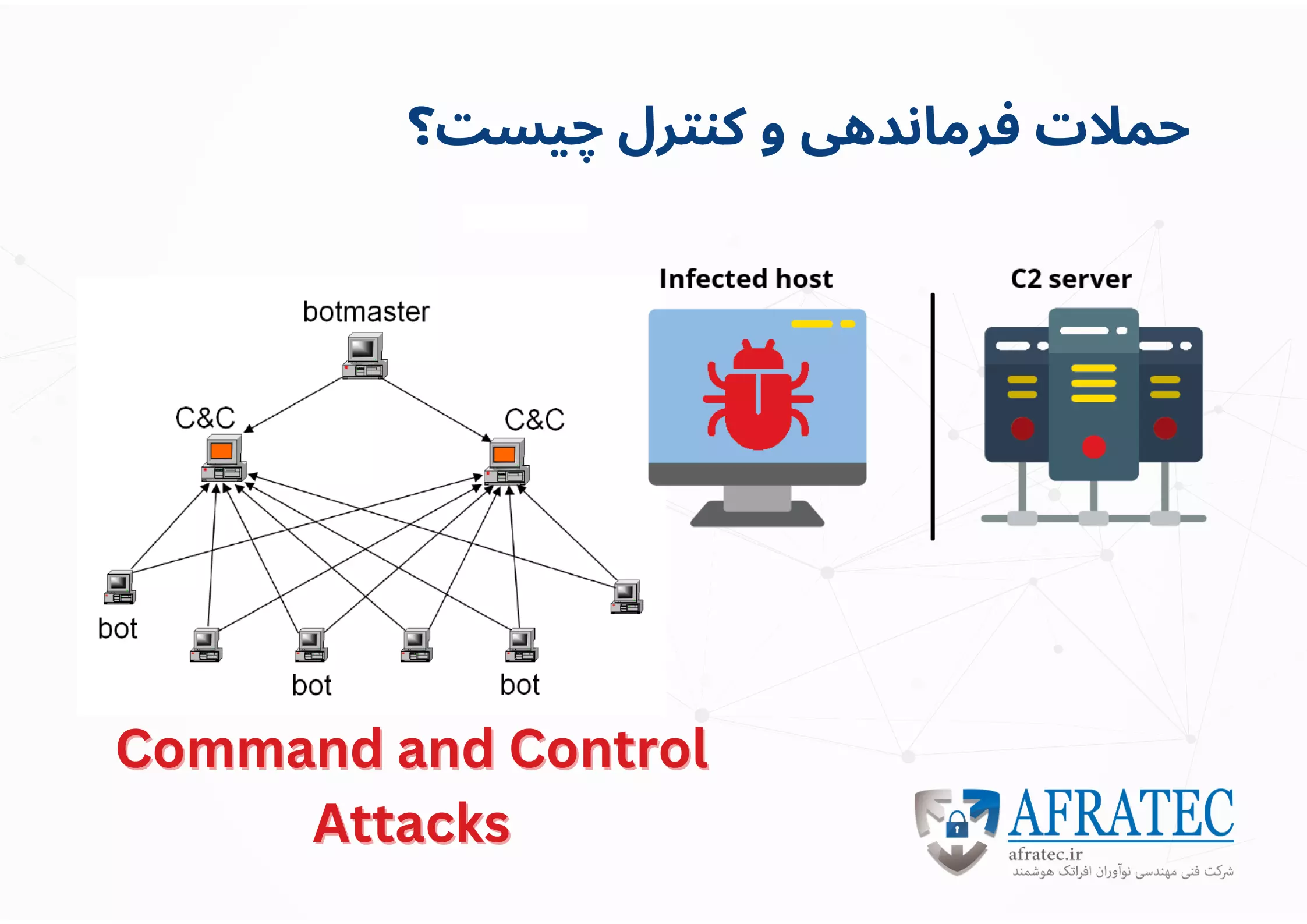

حملات فرمان و کنترل (Command and Control Attacks) ، نوعی از حملات سایبری می باشد که شامل ابزارهایی برای برقراری ارتباط و کنترل یک ماشین و یا شبکه آلوده است. یک هکر برای اینکه تا حد امکان از حمله بدافزار سود ببرد، به یک کانال مخفی یا درب پشتی بین سرور خود و شبکه یا ماشین در معرض خطر نیاز دارد. سرور مجرمان سایبری، چه یک ماشین یا یک بات نت از ماشینها، به عنوان سرور فرمان و کنترل (C&C) یا سرور C2 نامیده میشود.

بیش از یک میلیارد برنامه بدافزار وجود دارد که روزانه بیش از 300000 مورد آن کشف می شود. رشد فزاینده حملات سایبری فقط دغدغه دولت ها و شرکت های بزرگ نیست ، بلکه 80 درصد از حملات بدافزار، مشاغل کوچک و متوسط (SMB) را هدف قرار می دهند.

برای مجرمان سایبری، یک حمله موفقیت آمیز چیزی بیشتر از ورود غیرمجاز یا نصب بدافزار می باشد. برای سود بردن از داده های سرقت شده ، یک هکر معمولاً باید در سیستم یا شبکه ناشناس باقی بماند تا فعالیت های مجرمانه را انجام دهد. برای این کار از سرور فرمان و کنترل (C&C) استفاده می کنند. سرورهای C2 ترافیک قابل اعتماد یا نظارت نشده را تا حداکثر زمانی که بتوانند از شناسایی جلوگیری کنند، تقلید می نمایند. کانال درپشتی که آنها ایجاد میکنند به وسیلهای برای کنترل رایانه یا شبکه قربانی برای فعالیتهای مجرمانه، مانند استخراج دادهها، ربودن رایانهها برای استخراج ارزهای دیجیتال یا خاموش کردن کل شبکهها تبدیل میشود.

حملات فرماندهی و کنترل چگونه کار می کنند؟

برای اینکه یک حمله فرمان و کنترل کار کند ، مسئول این حمله ابتدا باید ماشین یا شبکه مورد نظر را از طریق شکل خاصی از حمله سایبری مانند فیشینگ، مهندسی اجتماعی و یا تبلیغات بدافزار ( malvertising ) آلوده کند.

کامپیوتر یا دستگاه آلوده ، زامبی (zombie) نامیده می شود. و پس از اینکه در معرض خطر قرار گرفت ، بدافزار با سرور C2 ارتباط برقرار می کند تا اذعان کند که آماده دریافت دستورات از سرور کنترل کننده است. مجرم از طریق میزبانی کانال ایجاد شده، می تواند نرم افزارهای مخرب اضافی را نصب و داده ها را استخراج کند و سپس آلودگی را به منابع شبکه اضافی گسترش دهد. اگر بتواند کل بخشهای شبکه را در معرض خطر قرار دهد، سرور فرمان و کنترل اساساً باتنت ماشینهای آلوده را کنترل میکند.

زامبی چیست؟

زامبی یک رایانه یا نوع دیگری از دستگاه متصل است که به نوعی بدافزار آلوده شده است و می تواند از راه دور توسط یک حزب مخرب بدون اطلاع یا رضایت مالک واقعی کنترل شود. در حالی که برخی از ویروسها، تروجانها و سایر برنامههای ناخواسته پس از آلوده کردن دستگاه، اقدامات خاصی را انجام میدهند، بسیاری از بدافزارها عمدتاً برای باز کردن مسیری به زیرساخت C2 مهاجم وجود دارند. سپس میتوان این ماشینهای «زامبی» را برای انجام هر تعداد کار، از ارسال ایمیلهای هرزنامه گرفته تا شرکت در حملات انکار سرویس توزیعشده در مقیاس بزرگ (DDoS) ربود.

بات نت چیست؟

بات نت مجموعه ای از ماشین های زامبی است که برای یک هدف غیرقانونی مشترک ثبت نام شده اند. این می تواند هر چیزی از استخراج ارز دیجیتال گرفته تا آفلاین کردن وب سایت از طریق حمله انکار سرویس توزیع شده (DDoS) باشد. باتنتها معمولاً حول یک زیرساخت مشترک C2 متحد میشوند. همچنین برای هکرها معمول است که دسترسی به باتنتها را در نوعی «حمله به عنوان سرویس» به مجرمان دیگر بفروشند.

پس C&C چیست؟ مرکز سیستم ارتباطی است که هکرها از آن برای کنترل رایانه های قربانیان خود استفاده می کنند.

آسیب پذیرترین دستگاه ها برای حملات C2:

اکثر سازمان ها در برابر حملات خارجی محافظت می شوند، بنابراین چالش هکرها یافتن رایانه یا شبکه ای است که در برابر حملات آسیب پذیر است. اگر آنها به سیستم دسترسی پیدا کنند، دفاع امنیتی شبکه داخلی طبیعتاً قدرت کمتری دارد . بنابراین در حالی که دستگاهی که ابتدا آلوده شده ممکن است هدف اصلی نباشد، دریچه ورود به سیستم است. یک هکر ممکن است دستگاه های زیر را هدف قرار دهد:

- دستگاه های لبه مانند روترها و سوئیچ ها

- دستگاه های اینترنت اشیا (IoT) مانند اسکنرهای دستی

- لپ تاپ ها

- گوشی های هوشمند

- تبلت ها

مدل های معماری سرور استفاده شده در حملات C2 :

-

مدل متمرکز (Centralized Model) :

مدل متمرکز بسیار شبیه به مدل سنتی مشتری-سرور است. بدافزار نصب شده روی دستگاه(های) آلوده به عنوان کلاینت عمل می کند و در فواصل زمانی منظم یا تصادفی برای صدور فرمان به سرور تلفن می کند. مدل معماری متمرکز ساده ترین روش شناسایی و حذف است زیرا دارای آدرس IP تک منبعی است. برای فرار از شناسایی، هکرها باید سرورهایی را طراحی کنند که پیچیده تر از سرورهای سنتی هستند. در چارچوب تعاریف حملات فرمان و کنترل، هکرها ممکن است از load balancers ، تغییردهنده های مسیرها و سایر اقدامات دفاعی استفاده کنند. علاوه بر این، آنها معمولا از وب سایت های معروف و خدمات ابر عمومی برای میزبانی سرور خود استفاده می کنند.

-

مدل همتا به همتا (P2P) :

مدل P2P اساسا یک سرور غیرمتمرکز است، سروری که از یک بات نت بدون ماژول اصلی یا متمرکز استفاده می کند. این مدل همانند یک شمشیر دو لبه است زیرا همانطور که تشخیص آن سخت تر است ، همچنین برای مهاجم نیز دستورالعمل هایی که باید برای کل بات نت ارائه دهد سخت تر می باشد. یکی از استراتژیهایی که توسط طرفهای مخرب استفاده میشود، راهاندازی یک سرور C2 متمرکز با مدل سرور P2P به عنوان پشتیبان در صورت شناسایی و حذف سرور C2 متمرکز است.

-

مدل تصادفی(Random) :

مدل معماری تصادفی C2 سخت ترین مدل سرور برای شناسایی و مسدود کردن می باشد. به این دلیل که دستورات از منابع مختلف و تصادفی مانند شبکه های تحویل محتوا (CDN)، ایمیل ها، تصاویر و کامنت های رسانه های اجتماعی و غیره می آیند. خطرناکی این مدل در این است که نه تنها این منابع تصادفی هستند، بلکه به طور کلی قابل اعتمادند و مسدود یا مشکوک نیستند.

خطرات و آسیب های احتمالی ناشی از حملات C2:

صرف نظر از مدلی که حمله فرمان و کنترل انجام می شود ، یک آلودگی بدافزاری که کانالی را برای فرمان و کنترل باز می کند، می تواند سازمان را به روش های پرهزینه متعددی به خطر بیاندازد. در حالی که آسیب برخی از حملات به یک ماشین یا بخشی از شبکه محدود می شود، سایر آلودگی ها می توانند قبل از شناسایی به طور گسترده پخش شوند. در اینجا برخی از خطرات و آسیب های ناشی از حملات C2 آورده شده است:

سرقت اطلاعات :

از کانال C&C می توان برای استخراج داده ها و کپی کردن آن ها در سرور C2 استفاده کرد. که می تواند شامل اطلاعات حساس شرکت یا مشتری، اسناد مالی و اختصاصی باشد.

راه اندازی مجدد (Reboot) :

خاموش شدن های مکرر و تصادفی که توسط دستگاه آلوده آغاز می شود می تواند عملکرد را مختل کند و نیازمند تلاش های تکراری پرسنل باشد. اندازهگیری هزینههای خرابی و کاهش بهرهوری میتواند دشوار باشد، اما قطعاً بر قیمت نهایی تأثیر میگذارد.

بدافزار/باج افزار :

یک آلودگی بدافزاری در شبکه میتواند به چندین آلودگی تبدیل شود. علاوه بر این، شبکه آسیبدیده را میتوان برای انواع دیگر حملات، مانند باجافزار، که دادهها یا حسابها را با رمزگذاری قفل میکند تا زمانی که سازمان «باج» پول، ارز دیجیتال یا دادههای حساس را به مجرم پرداخت کند، باز گذاشته شود.

خاموش شدن(Shutdown) :

مجرمی که منابع شبکه را کنترل می کند می تواند باعث خاموش شدن کامل سیستم شود یا سازمان را به عنوان باج بگیرد تا از خاموش شدن آن جلوگیری کند. هزینه ممکن است مستقیماً مالی باشد یا در نتیجه خرابی و منابع از دست رفته باشد.

حملات انکار سرویس توزیع شده (DDoS) :

اگر عفونت در سراسر شبکه پخش شود، ماشین های آلوده می توانند تشکیل یک بات نت دهند که در اختیار طرف های مخرب قرار می گیرد . این بدان معناست که خطرات بالقوه میتواند به دیگر منابع سازمانی و یا حتی سایر سازمانهای مرتبط نیز سرایت کند، زیرا باتنتها به طور سنتی برای حملات DDoS استفاده میشوند، جایی که سرورها یا شبکهها مملو از ترافیک میشوند تا آنها را تحت الشعاع قرار دهد یا حتی آنها را آفلاین کند.

نحوه تشخیص ترافیک C&C :

سازمان شما میتواند هوشیار بماند و فعالیت C&C را با انجام مراحل زیر شناسایی کند:

- نظارت بر ترافیک داده ها : کار فشرده و زمان بر اما ضروری است. در حالی که ممکن است نتوانید تمام ترافیک داده را به عنوان بخشی از استراتژی امنیت داده خود تجزیه و تحلیل کنید، میتوانید مراقب تبادل دادههای غیرمعمول یا ترافیک تایید نشده باشید.

- ورود و بررسی سوالات DNS : از آنجا که کانالهای C2 اغلب خود را با ادغام با ترافیک قانونی سیستم نام دامنه (DNS) پنهان میکنند، بررسی درخواستهای DNS برای وجود ناهنجاریها ممکن است ترافیک مخرب را نیز کشف کند.

- به دنبال ناهنجاری ها باشید. ناهنجاری در ترافیک شبکه ممکن است نشان دهنده یک دستگاه آلوده یا عملکرد بدافزار باشد.

- رمزگذاری را بررسی کنید. بدافزار ممکن است از رمزگذاری برای پنهان کردن نفوذ داده ها استفاده کند. بنابراین اگر چک هایی را برای نظارت بر استفاده غیرمجاز از رمزگذاری در ترافیک شبکه تنظیم کنید، ممکن است یک حمله C&C را کشف کنید.

- اهرم تحریم بایکوت کردن میزبانهای مخرب شناخته شده میتواند تضمین کند که هیچ دستگاه داخلی نمیتواند برای ارتباط با چنین میزبانهایی هدایت شود. در حالی که در برابر تمام فعالیت های C&C محافظت نمی کند، یک لایه مفید در امنیت شما است.

چگونه Fortinet می تواند کمک کند :

از آنجایی که حملات C&C می توانند به راحتی شناسایی نشوند، می تواند به منابع گسترده ای برای نظارت بر سیستم سازمان شما برای فعالیت های غیرمجاز نیاز داشته باشد. Fortinet، FortiSOAR مدیریت پرونده، اتوماسیون و هماهنگسازی نوآورانهای را برای کمک به شرکتها برای سازگاری و بهینهسازی فرآیندهای امنیتی خود ارائه میدهد.