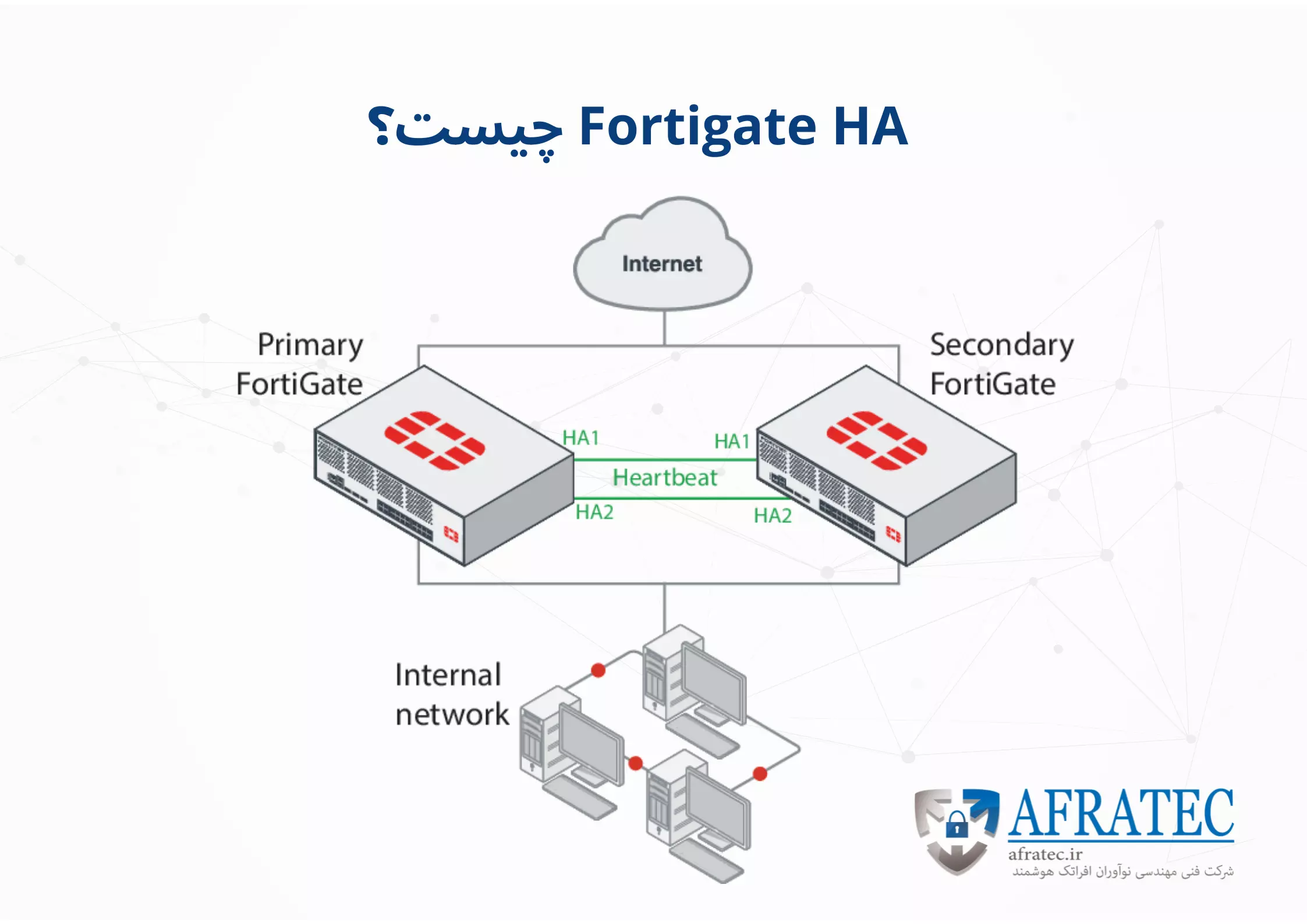

Fortigate HA چیست؟

قابلیت دسترسی بالا یا همان HA ، یکی از ویژگی های فایروال می باشد . درحالت HA ، دو یا چند دستگاه با هم گروه بندی می شوند تا عملکرد شبکه را بالا ببرند. HA مخفف کلمه High Availability در اصطلاح به معنای بالاترین درجه از دسترس پذیری می باشد. HA دو یا چند دستگاه را به هم لینک وسپس همگام می کند. در FortiGate HA یک دستگاه فایروال به عنوان فایروال اصلی عمل می کند (که Active FortiGate نیز نامیده می شود). دستگاه فایروال فعال پیکربندی خود را با دستگاه فایروال دیگری در گروه همگام می کند. سایر دستگاه های فورتی گیت دستگاه های ثانویه یا Standby نامیده می شوند.

Fortigate HA در دو حالت موجود می باشد:

فعال / غیرفعال (Active / Passive ) : در حالت اکتیو/پسیو ، دستگاه اصلی تنها تجهیزاتی می باشد که می تواند به طور فعال ترافیک را پردازش کند. دستگاه فورتی گیت ثانویه در حالت پسیو باقی می ماند و وضعیت دستگاه اصلی را نظارت می کند. اگر مشکل در فورتی گیت اصلی شناسایی شود، دستگاه ثانویه یا بکاپ نقش اصلی را بر عهده می گیرد. این رویداد HA failover نامیده می شود.

حالت Active / Active-All HA : تنها تفاوت در حالت Active / Active-All HA این است که در حالت A/A همه دستگاه های FortiGate ترافیک را پردازش می کنند.

الزامات HA فورتی گیت

FGCP (پروتکل کلاستر فورتی گیت)

پروتکل HA توسط FortiGate Cluster برای برقراری ارتباط استفاده می شود. FGCP بین دستگاه های کلاستر FortiGate از طریق پیوندهای هارتبیت حرکت می کند و از پورت TCP 703 با مقادیر نوع اترنت استفاده می کند:

- 0x8890 – حالت NAT

- 0x8891 — حالت شفاف

پورت TCP 23 توسط FGCP برای همگام سازی پیکربندی استفاده می شود. کلاستر فایروال از FGCP برای انتخاب اولیه، همگام سازی پیکربندی، کشف فایروال دیگری که به همان HA تعلق دارد و تشخیص failover هنگام failover هر یک از دستگاه های HA استفاده می کند.

در حالتهای اکتیو/پسیو فایروال اصلی وظایف زیر را انجام می دهد:

- اطمینان از دریافت پیام توسط دستگاه ثانویه یا بکاپ از طریق پیوند کنترل

- همگام سازی جدول مسیریابی، اطلاعات DHCP و اجرای پیکربندی

- جلسات ترافیک

فایروال ثانویه وظایف زیر را انجام می دهد:

- نظارت دستگاه اصلی برای بررسی وجود قابلیت دسترسی در بین کلاستر

- مدیریت جلسات ترافیک در صورت بروز مشکل در فایروال اولیه

- نگهداری فرآیندهای صفحه داده مانند جدول ارسال، جدول NAT، رکورد احراز هویت

آدرسهای IP مجازی بر اساس شماره سریال فایروال فورتی گیت به رابطهای هارت بیت اختصاص داده میشوند.

169.254.0.1 – به بالاترین شماره سریال اختصاص داده شده است

169.254.0.2 – به دومین عدد برتر اختصاص داده شده است

169.254.0.3 – به سومین عدد برتر اختصاص داده شده است

کلاستر از این آدرس های IP مجازی برای متمایز کردن اعضای خود و به روز رسانی تغییرات پیکربندی در دستگاه های کلاستری استفاده می کند.

الزامات HA فورتی گیت :

- دو تا چهار فایروال فورتی گیت یکسان (همان مدل)

- مجوزهای یکسان در همه اعضای کلاستر

- پیوند فیزیکی بین فایروال ها برای هارت بیت

- رابط های DHCP و PPPoE پشتیبانی می شوند

اطمینان حاصل کنید که هر دو فایروال فورتی گیت از یک نسخه سیستم عامل FortiOS استفاده می کنند. قبل از اینکه واحد جدید FortiGate را اضافه کنید، مجوزها را ثبت و اعمال کنید.که شامل مجوز برای پشتیبانی FortiCare، IPS، آنتی ویروس، فیلتر وب، بدافزار موبایل، FortiClient، FortiCloud و دامنه های مجازی اضافی (VDOM) می شود.

همه فورتیگیتهای این کلاستر باید دارای سطح مجوز یکسانی برای FortiGuard، FortiCloud، FortiClient و VDOM باشند. میتوانید مجوزهای FortiToken را در هر زمانی اضافه کنید، زیرا آنها با همه اعضای کلاستر همگام هستند.

توجه داشته باشید :

اگر فورتی گیت ها در کلاستر FortiOS Carrier را اجرا می کند، مجوز FortiOS Carrier را قبل از پیکربندی کلاستر (و قبل از اعمال مجوزهای دیگر) اعمال کنید. هنگامی که مجوز FortiOS Carrier را اعمال می کنید، FortiGate پیکربندی خود را به پیش فرض های کارخانه بازنشانی می کند و از شما می خواهد که قبل از اعمال مجوز، مراحل انجام شده را تکرار کنید.

همچنین میتوانید قبل از تشکیل کلاستر، گواهیهای شخص ثالث را روی FortiGate اصلی نصب کنید. هنگامی که کلاستر اجرا می شود، FGCP گواهی های شخص ثالث را با FortiGate پشتیبان همگام می کند.