حمله تقویت DNS چیست؟

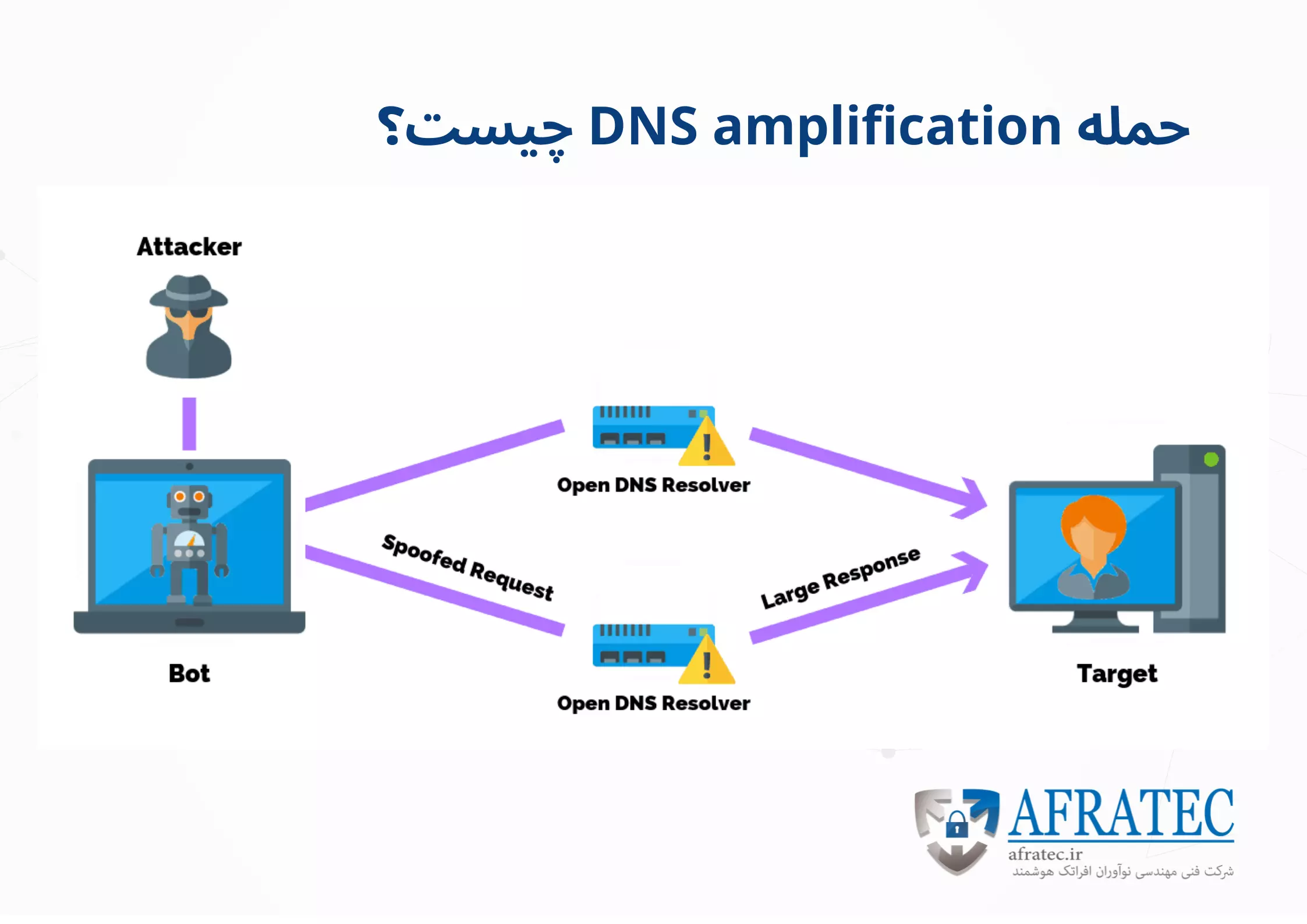

حمله تقویت DNS یک نوع حمله DDoS (حمله انکار سرویس توزیعشده حجمی ) مبتنی بر Reflection می باشد که در آن مهاجم از عملکرد بازگشایکنندههای DNS باز استفاده میکند تا سرور یا شبکه مورد نظر را با مقدار ترافیک تقویتشده تحت تأثیر قرار دهد و سرور را رندر کند و زیرساخت های اطراف آن غیر قابل دسترس شود.

حمله تقویت (DNS (DNS amplification attack چگونه کار می کند؟

همه حملات amplification از اختلاف مصرف پهنای باند بین مهاجم و منبع وب هدف سوء استفاده می کنند. وقتی اختلاف در هزینه در بسیاری از درخواستها زیاد میشود، حجم ترافیک حاصله میتواند زیرساخت شبکه را مختل کند. با ارسال درخواست های کوچک که منجر به پاسخهای بزرگ میشود، کاربر مخرب میتواند بیشترین سواستفاده را کند. مهاجم هم از شناسایی پنهان می ماند و هم از مزایای افزایش ترافیک حمله بهره میبرد.

یک Bot در یک حمله تقویت DNS را می توان مانند یک نوجوان مخرب در نظر گرفت که با یک رستوران تماس می گیرد و می گوید “من از همه چیز یکی می خواهم، لطفاً با من تماس بگیرید و کل سفارشم را به من بگویید.” هنگامی که رستوران شماره تماس میخواهد، شماره داده شده شماره تلفن قربانی مورد نظر است. سپس قربانی هدف تماسی از رستوران دریافت می کند که حاوی اطلاعات زیادی است که آنها درخواست نکرده اند.

در نتیجه هر بات ، درخواستهایی برای باز کردن عوامل DNS با یک آدرس IP جعلی، که به آدرس IP واقعی قربانی هدف تغییر کرده است، ایجاد می کند. سپس هدف پاسخی را از عوامل DNS دریافت میکند. به منظور ایجاد حجم زیادی از ترافیک، مهاجم درخواست را به گونهای ساختار میدهد که تا حد امکان پاسخ بزرگی را از عوامل DNS ایجاد کند. در نتیجه، هدف یک حجم تقویت شده از ترافیک اولیه مهاجم را دریافت می کند و شبکه آن با ترافیک جعلی مسدود می شود و باعث انکار سرویس (DOS) می شود.

حمله Reflection زمانی رخ میدهد که مهاجم آدرس IP هدف خود را جعل میکند و درخواستی برای اطلاعات ارسال میکند که این کار عمدتا از طریق User Datagram Protocol (UDP) یا در برخی موارد از طریق Transmission Control Protocol (TCP) انجام میشود.

سپس سرور به این درخواست پاسخ میدهد و پاسخ را به آدرس IP هدف ارسال میکند. به دلیل این «انعکاس» -استفاده از پروتکل یکسان در هر دو جهت- به این حملات «انعکاس» گفته میشود. هر سروری که دارای سرویسهای مبتنی بر UDP یا TCP است میتواند توسط یک انعکاسگر مورد هدف قرار بگیرد.

چهار مرحله DNS Amplification

- مهاجم از یک نقطه پایانی در معرض خطر برای ارسال بستههای UDP با آدرسهای IP جعلی به یک DNS استفاده میکند. آدرس جعلی روی بسته ها همان آدرس IP واقعی قربانی می باشد.

- هر یک از بستههای UDP درخواستی را به عوامل DNS ارسال میکند و اغلب argument مانند «ANY» را ارسال میکند تا بیشترین پاسخ ممکن را دریافت کند.

- پس از دریافت درخواست ها، عوامل DNS که سعی دارد با پاسخ دادن مفید باشد، یک پاسخ بزرگ به آدرس IP جعلی ارسال می کند.

- آدرس IP هدف پاسخ را دریافت می کند و زیرساخت شبکه اطراف غرق در سیل ترافیک می شود که منجر به انکار سرویس می شود.در حالی که چند درخواست برای از بین بردن زیرساخت شبکه کافی نیست، وقتی این سری از درخواست ها و پاسخ های DNS تکرار میشوند، تقویت دادهای که هدف دریافت میکند میتواند قابل توجه باشد.

چگونه یک حمله تقویت DNS کاهش می یابد؟

برای یک فرد یا شرکتی که یک وب سایت یا خدمات را اجرا می کند، گزینه های کاهش محدود است. کمبود گزینه ها از این واقعیت ناشی می شود که سرور فرد، در حالی که ممکن است هدف باشد، جایی نیست که تأثیر اصلی یک حمله حجمی احساس شود. با توجه به حجم بالای ترافیک ایجاد شده، زیرساخت های اطراف سرور تاثیر را احساس می کنند. ارائهدهنده خدمات اینترنتی (ISP) یا سایر ارائهدهندگان زیرساخت بالادستی ممکن است نتوانند ترافیک ورودی را بدون سرکوب شدن مدیریت کنند. در نتیجه، ISP ممکن است تمام ترافیک را به آدرس IP قربانی مورد نظر هدایت کند، از خود محافظت کند و سایت هدف را خارج از خط کند. استراتژیهای کاهش، جدای از خدمات حفاظتی خارج از سایت بیشتر راهحلهای زیرساخت اینترنتی پیشگیرانه هستند.

تعداد کل عوامل DNS باز را کاهش دهید

یکی از اجزای ضروری حملات تقویت DNS، دسترسی به عوامل DNS است. با داشتن و در معرض اینترنت بودن عوامل DNS ای که بد و ضعیف تنظیم شده ، تنها کاری که یک مهاجم نیاز به انجام دارد کشف آن است. در حالت ایدهآل، عوامل DNS فقط باید خدمات خود را به دستگاههایی ارائه دهند که از یک دامنه قابل اعتماد منشاء میگیرند. در مورد حملات مبتنی بر انعکاس، عوامل DNS باز به درخواستها از هر نقطه از اینترنت پاسخ میدهند و امکان بهرهبرداری را فراهم میکنند. محدود کردن عوامل DNS به گونهای که فقط به درخواستهای منابع قابل اعتماد پاسخ دهد، سرور را به وسیلهای ضعیف برای هر نوع حمله تقویتی تبدیل میکند.

تأیید IP منبع، توقف خروج بسته های جعلی از شبکه

از آنجایی که درخواستهای UDP که توسط باتنت مهاجم ارسال میشوند باید دارای یک آدرس IP منبع جعلی به آدرس IP قربانی باشند، یک جزء کلیدی در کاهش اثربخشی حملات تقویتکننده مبتنی بر UDP این است که ارائهدهندگان خدمات اینترنتی (ISP) هرگونه ترافیک داخلی با آدرس های IP جعلی را رد کنند. اگر بسته ای از داخل شبکه با آدرس منبعی که به نظر می رسد خارج از شبکه است، ارسال می شود .احتمالاً بسته آدرس های IP جعلی است و می توان آن را رها کرد. توصیه میشود که همه ارائهدهندگان فیلتر ورودی را پیادهسازی کنند و در مواقعی که با ISPهایی که ناآگاهانه در حملات DDoS شرکت میکنند ارتباط برقرار میکنند و به آنها کمک میکنند آسیبپذیری خود را درک کنند.