TicTacToe Dropper: یک استراتژی پیچیده توزیع بدافزار

TicTacToe dropper ، فاینال پی لودها را در حین بارگذاری و اجرای اولیه، از جمله Leonem، AgentTesla، SnakeLogger، LokiBot، Remcos، RemLoader، Sabsik، Taskun، Androm و Upatre مبهم میکند.

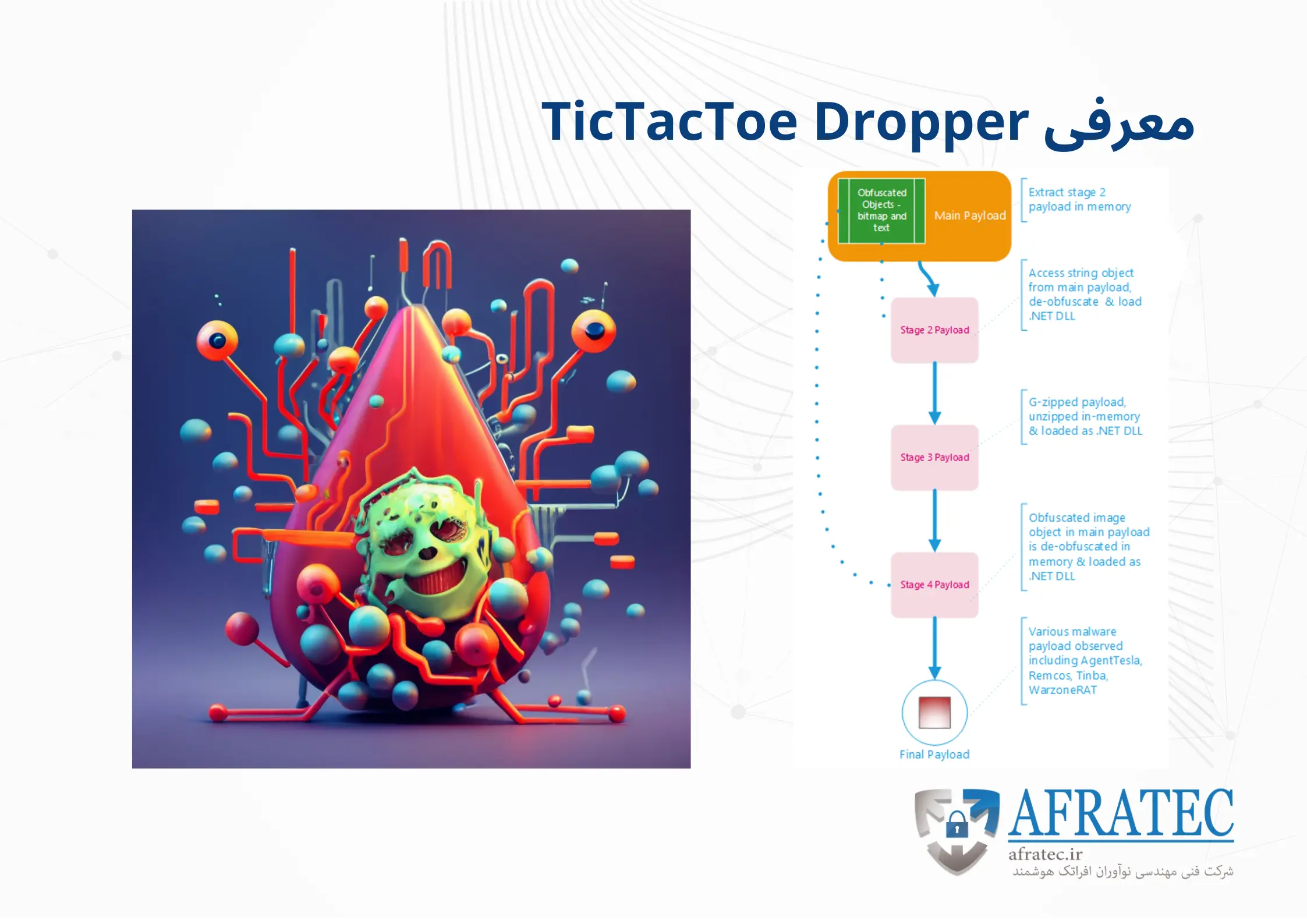

مطابق گزارشات FortiGuard، دراپر TicTacToe چندین ابزار دسترسی از راه دور مرحله نهایی (RAT) را در 12 ماه گذشته (سال 2023) توزیع کرده است و فاینال پی لودها دارای چندین ویژگی مشترک هستند، از جمله پی لودهای لایه ای چندین مرحله ای، NET executables/libraries، مبهم سازی بار با استفاده از نرم افزار SmartAssembly، نستینگ فایل های DLL، و Reflective loading.

در این کمپین بدافزار، بدافزار اجرایی معمولاً از طریق یک فایل .iso ارائه میشود. تکنیکی که اغلب برای جلوگیری از شناسایی توسط نرمافزار آنتیویروس و بهعنوان تکنیک mark-of-the-web bypass استفاده میشود. فایل اجرایی حاوی چندین لایه فایل DLL است که در زمان اجرا استخراج شده و مستقیماً در حافظه بارگذاری می شوند.

RAT :Remote Access Tools

dropper برنامهای است که سایر نرمافزارهای مخرب مانند ویروسها یا کرمها را به رایانه تزریق میکند. قطره چکان همچنین ممکن است یک مکانیسم تحویل برای حمله باج افزار باشد.

آناتومی یک تهدید سایبری

قطره چکان TicTacToe با استقرار چندین لایه از Obfuscated payloads کار می کند . همه این پی لودها ، برای جلوگیری از شناسایی ، به صورت انعکاسی در حافظه بارگذاری می شوند. تکنیکهایی مانند DeepSea obfuscation نیت مخرب این پی لودها را پنهان میکند . همزمان با تلاشهای تیم های امنیت سایبری برای درک مکانیزم ان ، قطره چکان TicTacToe به تکامل خود ادامه می دهد و از رشته های منحصر به فرد و تاکتیک های توسعه مستمر برای عبور از شبکه های شناسایی استفاده می کند.

در یک مطالعه دقیق شامل 25 محصول امنیتی که هم برای مصرفکنندگان و هم کاربران شرکتها هدف قرار گرفت، آزمایشگاه سطوح مختلف دفاعی ارائه شده در برابر تکنیکهای مبهمسازی (Obfuscation Techniques) پیچیده مانند Process Hollowing را مورد بررسی قرار داد . در این بررسی از طریق 10 سناریو حمله واقعی، در حالی که برخی از محصولات امنیتی محافظت کامل را ارائه میکردند، برخی دیگر دچار تزلزل شدند و به بدافزار اجازه استقرار بار مخرب را دادند.

Process Hollowing یک ترفند Code Injection است که در آن بدافزار یک روند قانونی را در حالت تعلیق ایجاد میکند. سپس آدرس حافظه فرآیند مجاز آزاد شده و کد مخرب جایگزین آن میگردد. وقتی رشته فرآیند از سر گرفته میشود، کد مخرب غلط انداز را به عنوان یک فرآیند مجاز اجرا میکند.

برنامه نویسان و توسعه دهندگان نرم افزار برای جلوگیری از لو رفتن سورس کد اپلیکیشن و دفاع در برابر مهندسی معکوس اپلیکیشن ها از این مزایا استفاده می کنند که این تکنیک obfuscation نام دارد. مبهم سازی در علوم سایبری روز به روز رایج تر می شود و متدهای جدیدی کشف می شوند که این مبحث محبوبیت زیادی بین برنامه نویسان پیدا کرده است.

دفاع در برابر هنرهای تاریک بدافزار

پرداختن به تهدیدات ناشی از دراپر TicTacToe و سایر بدافزارهای مبهم(Obfuscated Malware) نیاز به یک آنالیز قوی در این ارتباط دارد. این ابزارها با تغییر نام متغیرها، تغییر ساختار کد و جاسازی دستورالعمل های گمراه کننده، فرآیند مهندسی معکوس را پیچیده و در نتیجه بدافزار را تقویت می کنند. پیشنهاد متخصصان امنیت سایبری برای مقابله با این تهدیدات ، این است که طرز فکر مهاجمان را اتخاذ و همانند آنها فکر کنیم. ابزارهایی مانند Sandbox بدافزار ابری ANY.RUN به عنوان متحدان ارزشمندی ظاهر میشوند و بارقهای از امید را در ابهامزدایی و تشریح این تهدیدات ارائه میدهند.

نگاه به آینده: آینده امنیت سایبری

با توسعه و افزایش پیچیدگیهای عصر دیجیتال، ظهور بدافزارهای پیچیده ای مانند قطره چکان TicTacToe نیز قابل پیش بینی هستند. در واقع این بارگزارهای بدافزار ، رقابت تسلیحاتی مداوم بین مجرمان سایبری و مدافعان را یادآور می شوند . مطالعات انجام شده توسط FortiGuard و آزمایشگاه AV TEST نه تنها نبوغ مهاجمان، بلکه نقش حیاتی راه حل های پیشرفته تشخیص و پیشگیری را برجسته می کند. سفر به سمت درک و کاهش تأثیر مخربکنندههای بدافزار هنوز به پایان نرسیده است، زیرا محققان و متخصصان امنیت سایبری در خط مقدم این میدان نبرد دیجیتال هستند.

در نتیجه، چشمانداز تهدید با سرعت بیسابقهای در حال تحول است و باعث ارزیابی مجدد پارادایمهای امنیتی سنتی میشود. قطره چکان TicTacToe، با تکنیک های پیچیده مبهم سازی و چالشی که برای مکانیسم های شناسایی ایجاد می کند، ماهیت پیچیده تهدیدات سایبری مدرن را نشان می دهد. همانطور که جامعه دیجیتال برای رویارویی های بیشتر آماده می شود، بینش های به دست آمده از این مطالعات بر اهمیت انعطاف پذیری، نوآوری و همکاری در تلاش برای محافظت از مرزهای دیجیتالی ما تأکید می کند.