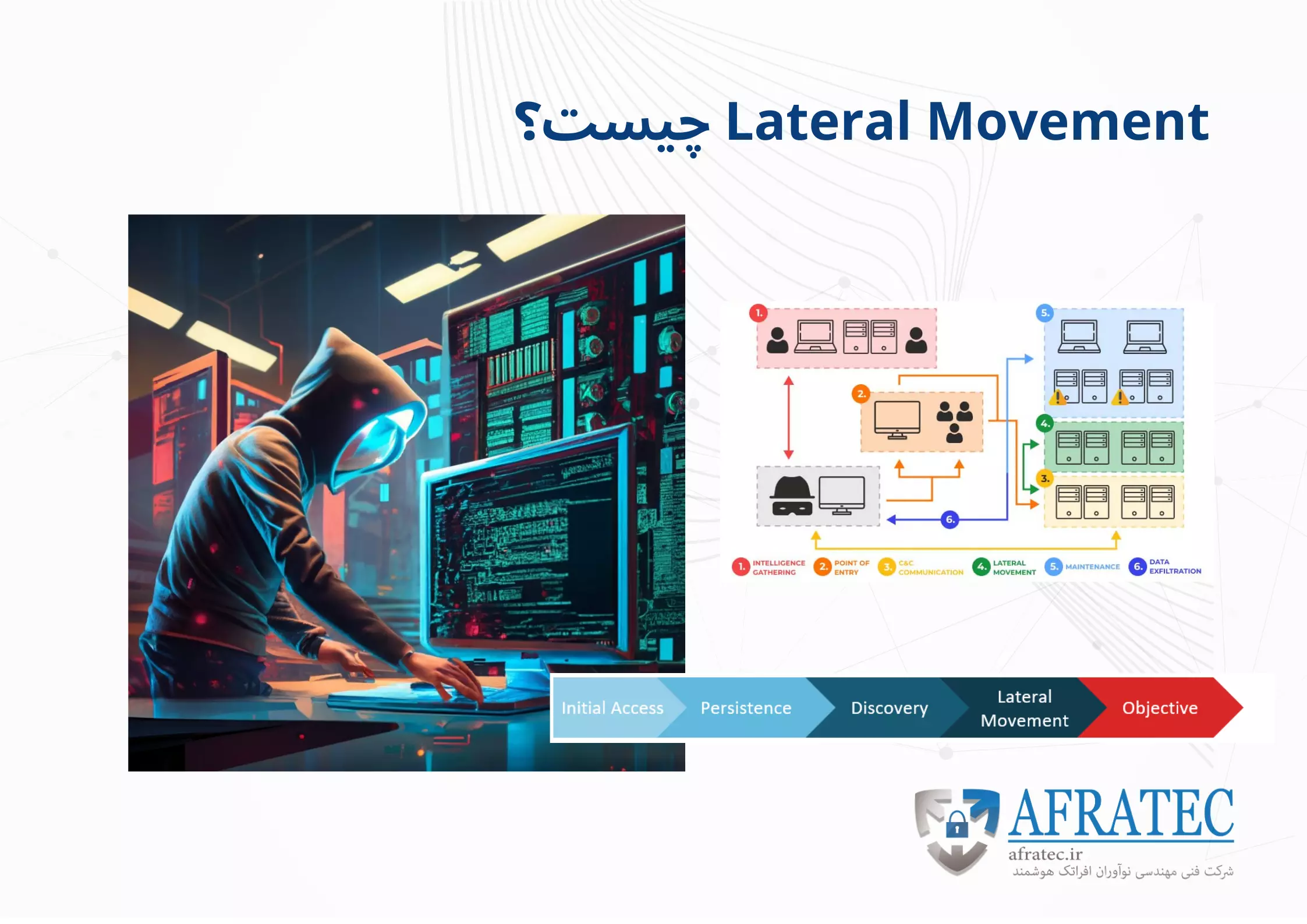

Lateral Movement چیست؟

در امنیت شبکه، lateral movement یا حرکت جانبی فرآیندی است که توسط آن مهاجمان از یک نقطه ورودی به بقیه شبکه گسترش می یابند. متدهای مهاجمان در حرکت جانبی بسیار متنوع است. به عنوان مثال، یک حمله می تواند با بدافزار در رایانه رومیزی کارمند شروع شود. از آنجا، مهاجم سعی می کند به صورت جانبی حرکت کند تا رایانه های دیگر در شبکه و سرورهای داخلی را ،تا زمانی که به هدف نهایی خود برسند آاوده کند.

در واقع در حمله lateral movement ، مهاجم در تلاش است تا در محیط کاربر حرکت کند.

Lateral Movement یا حرکت جانبی یک تاکتیک کلیدی است که تهدیدهای پیشرفته و مستمر یا APTها را از حملات سایبری سادهانگارانه گذشته متمایز میکند. Lateral Movement به عامل تهدید این امکان را میدهد که حتی در صورت شناسایی شدن در ماشینی که در ابتدا مورد حمله قرار گرفته بود، نیز از شناسایی شدن مصون مانده و دسترسی آن حفظ شود.

حرکت جانبی شامل تکنیک هایی است که عوامل مخرب برای ورود و کنترل سیستم های ریموت در یک شبکه استفاده می کنند. دنبال کردن هدف اصلی آنها اغلب مستلزم مانیتورینگ شبکه و متعاقباً دسترسی به آن است. دستیابی به هدف مهاجمین اغلب شامل بررسی از طریق چندین سیستم و اکانت است. دشمنان ممکن است ابزارهای دسترسی ریموت خود را برای انجام Lateral Movement نصب کنند یا از اعتبارنامه های قانونی با ابزارهای شبکه بومی و سیستم عامل استفاده کنند، که ممکن است مخفیانه تر باشد.

هدف مهاجمان در حرکت جانبی چیست؟

هدف مهاجمان در حرکت جانبی ، ناشناس ماندن و پیشگیری از ردیابی شدن است. اما حتی اگر یک آلودگی در دستگاه اولیه کشف شود، یا اگر فعالیت های آنها شناسایی شود، مهاجم می تواند در صورت آلوده کردن طیف گسترده ای از دستگاه ها، حضور خود را در شبکه همچنان حفظ کند.

گروهی از سارقان را تصور کنید که از پنجره باز وارد خانه می شوند و سپس هر کدام به اتاق دیگری در خانه می روند. حتی اگر یک سارق در یک اتاق کشف شود، بقیه می توانند به سرقت اشیا ادامه دهند. به طور مشابه، حرکت جانبی مهاجم را قادر میسازد تا وارد «اتاقهای» مختلف یک شبکه ،سرورها، نقاط پایانی و دسترسی برنامههای وب شود که مهار حمله را دشوار میکند.

در حالی که برخی از جنبه های آن ممکن است خودکار باشد، حرکت جانبی اغلب یک فرآیند دستی است که توسط یک مهاجم یا گروهی از مهاجمان هدایت می شود. این رویکرد عملی به مهاجمان این امکان را میدهد تا روشهای خود را با شبکه مورد نظر تنظیم کنند. همچنین به آنها اجازه می دهد تا به اقدامات متقابل امنیتی اعمال شده توسط مدیران شبکه و امنیتی به سرعت پاسخ دهند.

در تکنیک های حرکت جانبی مجرمان سایبری برای کشف یک شبکه آلوده برای یافتن آسیبپذیریها، افزایش امتیازات دسترسی و رسیدن به هدف نهایی خود استفاده میکنند. به دلیل نحوه حرکت هکر از دستگاهی به برنامه دیگر و غیره به آن حرکت جانبی گفته می شود.

حملات سایبری از طریق حرکت جانبی به هیچ وجه تهدیدات جدیدی نیستند، اما یکی از نگرانی های فزاینده برای متخصصان امنیت شبکه، تلاش های مهاجمان برای حرکت جانبی پس از آلوده شدن سیستم ها و شبکه ها از طریق انواع بدافزار و ویروس ها است. یک گزارش اخیر بیان می کند که حرکت جانبی در 25 درصد از تمام حملات سایبری دیده شده است.

تکنیک های حرکت جانبی چیست؟

برخی از نمونههای مسیرهای حرکت جانبی (LMP) که مجرمان در یک سیستم آلوده دنبال میکنند عبارتند از:

-

فیشینگ داخلی نیزه ای :

زمانی است که شخصی با هک کردن حساب کاربری و سپس هدف قرار دادن افراد یا گروه های خاص در سازمان، به شبکه ایمیل یک شرکت دسترسی پیدا می کند.

-

حملات عبور از هش (PtH) :

حملات PtH ، هنگامی که هکر هش یک رمز عبور را که توسط یک سیستم رمزگذاری ایجاد می شود، دریافت می کند و آن را از طریق سیستم احراز هویت عبور می دهد تا به آن دسترسی پیدا کند.

-

حملات ارسال تیکت (PtT) :

این حملات زمانی اتفاق میافتد که مهاجم به داخل دسترسی پیدا میکند و بلیتهای Kerberos را میدزدد تا به رایانهها یا فایلهای دیگر دسترسی پیدا کند.

-

اکسپلویت خدمات از راه دور :

وقتی که یک مهاجم از دسترسی شخصی به خدمات از راه دور مانند کنفرانس های ویدئویی زوم برای دسترسی به منابع حساس در یک شرکت استفاده می کند.

-

ربودن Secure Shell (SSH)، SSH :

کاربران را قادر میسازد تا به سیستمهای macOS و Linux دسترسی داشته باشند، و ربودن SSH زمانی است که یک هکر جلسه SSH یک کاربر قانونی را برای حرکت جانبی برای آلوده کردن سایر کاربران یا سیستمها به کار میگیرد.

-

به اشتراک گذاری ادمین ویندوز :

اشتراکگذاریهای مدیریت ویندوز به هکرها امکان میدهد به رایانههای کاربر متصل به شبکه دسترسی پیدا کند، بنابراین هکرها آنها را میدزدند تا آلودگیها را به رایانههای دیگر منتقل کنند.

این نمونههای حرکت جانبی نشان میدهند که مهاجمان از سوءاستفاده سیستماتیک آسیبپذیری برای استخراج دادهها و یا سرقت اعتبار برای دستیابی به شبکه استفاده میکنند.